Quest'oggi vi parlo di quelle tecnica subdola chiamata *fishing*, tale tecnica, prevede che l'utente debba abboccare (da qui il termine fishing) a dei siti costruiti ad hoc dove lui stesso provvede ad inserire i dati sensibili come utente, password, conti correnti, numeri di Cdc, pin e quant'altro. Questo è possibile perché il sito è generalmente una fedele replica di quelli legittimi. Esistono molti siti "attaccati" da fenomeni di fishing, e bene specificare che non è esatto definirlo attacco in quanto il sito originale non viene generalmente toccato, se il sito legittimo dovesse essere sostituito da un altro falso, allora si parlerebbe di dns poisoning ecc...ma in questo esempio tratteremo di un sito fake.

Andiamo per ordine...da un paio di giorni mi arriva sul cellulare un normale sms di quelli con numeri mittenti sconosciuti e brevi, nel mio caso dal numero 4216.

Già a vedere il tipo di scrittura, la punteggiatura, puzza di cazzata. Ad ogni modo dal pc vado su www.posteid.date e mi si apre il sito della postepay...ovviamente fake!

Preso dalla noia, procedo ad inserire i dati, da notare che a differenza del sito originale, non presenta la dicitura in rosso...sembra quasi voglia non far sbagliare l'utente nell'inserimento...che bravi!

Preso sempre dalla voglia del sapere, mi armo di un software Acunetix Web Scanner, che permette di scovare le falle nei siti web, porte aperte ed eventuali pagine di autenticazione normalmente non accessibili, file asp non processati ecc...L'occhio mi cade su un file .\users.txt accessibile tramite browser, lo punto tramite Chrome ed ecco cosa ottengo, screen shot della scansione in corso e contenuto del file rilevato...

#2. 91.34.103.28 | 15:23:08 | felice.mastronzo-3434 - amenonmifreghi81 //by 0.0.modulo.php >> 0.0.modulo.verifica.php #3 91.34.103.28 | 7IPS RED. BAN IP ---> echo "91.34.103.28" >> 1/0.9.9.2.3.ipcheck.txt;echo "91.34.103.28" >> 0.0.ipcheck1.txt;

#3 91.34.103.28 | 7IPS RED. WRONG U/P ---> echo "91.34.103.28" >> 1/0.4.3.ipcheck.txt; #3 91.34.103.28 | 7IPS RED. SELFIE ---> echo "91.34.103.28" >> 1/0.9.9.3.9.3.ipcheck.txt; #4 91.34.103.28 | 7IPS RED. WRONG PHONE ---> echo "91.34.103.28" >> 1/0.5.3.ipcheck.txt;

#5 91.34.103.28 | 7IPS RED. LOW S/GRAZIE ---> echo "91.34.103.28" >> 1/0.6.3.ipcheck.txt; #6 91.34.103.28 | 7IPS RED. BANCOPOSTA ---> echo "91.34.103.28" >> 1/0.7.3.ipcheck.txt;

#7 91.34.103.28 | 5IPS RED. POSTE.IT ---> echo "91.34.103.28" >> 0.0.ipcheck1.txt; #8 91.34.103.28 | find . -type f -exec sed -i 's/91.34.103.28/10.10.10.10/g' {} +;

#1. 91.34.103.28 | 15:25:25 | ENTERED ON THE PAGE //runned by index.php --> 1/0.0.ipcheck1.php --> 0.0.Login.html 91.34.103.28 | RED.5 TO POSTE.IT ---> echo "84.11.42.214" >> 1/0.0.ipcheck1.txt;echo "87.13.48.224" >> 1/0.0.ipcheck1.txt; #9 91.34.103.28 | 15:26:13 | 120SEC | Felice Mastronzo | f.mastronzo@libero.it | 3292323888 | 6006343499932323 01/2022 112 //0.0.modulo.verifica.php #10 91.34.103.28 | RICHIESTA FIRST OTP WILL BE THE NEXT STEP 91.34.103.28 | WRONG U/P PAGE --> PASSED OK

91.34.103.28 | NO PHONE PAGE --> PASSED OK 91.34.103.28 | LOW S/GRAZIE PAGE --> PASSED OK 91.34.103.28 | RED. BANCOPOSTA PAGE --> PASSED OK 91.34.103.28 | BAN IP --> PASSED OK 91.34.103.28 | SELFIE PAGE --> PASSED OK

#11 91.34.103.28 | 15:31:33 | WAIT 10SEC. FOR 1.OTP //0.0.richiesta.otp.php 91.34.103.28 | 15:31:33 | RED. 7IPS GRAZIE ---> echo "91.34.103.28" >> 0.1.graziez.ipcheck.txt; 91.34.103.28 | 15:31:33 | RED. 7IPS BANCOPOSTA ---> echo "91.34.103.28" >> 0.1.hbancopostaz.ipcheck.txt; 91.34.103.28 | 15:31:45 | GO FOR 1.OTP RICHIESTA BRO //0.0.z.go.otp.php >> 0.1.conferma.otp.html #12 91.34.103.28 | 15:31:56 | 1.OTP - 333 //0.1.conferma.otp.php ---> 0.1.grazie.php

Come potete benissimo notare, sono presenti in chiaro TUTTI i dati da me inseriti, nome utente, password per accedere al sito delle poste, numero di carta, codice ccv, data di scadenza ecc...già a questo punto potremmo benissimo usare il numero della carta ed il codice, per fare acquisti! Ma il problema non finisce qui! L'utente che cade in questi tranelli generalmente utilizza le medesime password per tutte cose, se per esempio andassimo a cercare di accedere alla email f.mastronzo@libero.it con password "amenonmifreghi", molto probabilmente riusciremmo ad entrare, ed una volta dentro? Potremmo gestire eventuali altri siti alla mail collegati, resettare account, accedere a servizi privati ecc...il tutto senza destare dubbi, non vi sono stati tentativi di brute forcing, l'accesso è stato fatto in maniera classica, del resto si hanno utenti e password da NOI FORNITI!

Ora, questi dati che leggete, sono tutti inventati, ip in primis ecc...ma nel file originale, vi posso assicurare, che i numeri di carta di credito ed il resto dei dati, mi hanno dato la possibilità di accedere a:

•Posta elettronica

•Facebook

•Sito della Postepay, e guarda caso sito del BancoPosta, poiché condividono i medesimi account....

Avete anche notato, che ci stanno i numeri di telefono? Ho provato ad inserirlo nel campo di ricerca su facebook, e come per magia, appare il nome dell'utente, potremmo ricattarlo, minacciarlo, potremmo fare di tutto...

Regole fondamentali:

NESSUNO SITO che prevede una autenticazione, chiederà mai di rifornire i propri dati, di confermarli, e sopratutto MAI arriveranno messaggi scritti cosi male, fatevi furbi!

•Cambiate spesso la password

•Non usate le stesse per tutto

•Leggete bene, verificate prima e poi FORSE cliccateci

•Se non siete sicuri di qualcosa, CAMBIATE LA PASSWORD!

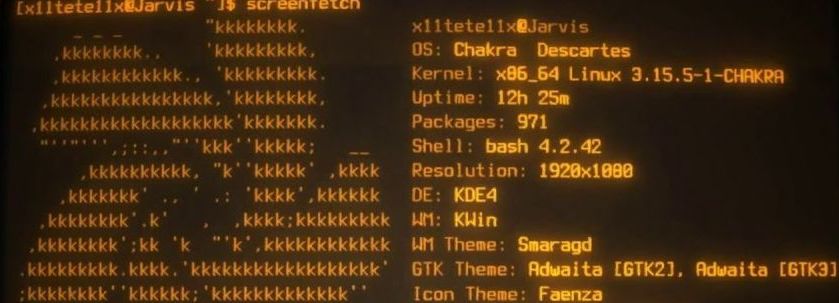

PS: Se vi va di provare ad accedere a questa linux box, ha una connessione SSH attiva e pubblicata:

D.